O mundo foi afetado de maneira e dimensão poucas vezes vista em outras infecções por vírus de computador. Empresas pararam por dias e acho que não foi fácil reestabelecer os serviços de TI. Tudo por causa do vírus Downad, também conhecido como Conficker e Kido. Pela sua versatilidade, métodos de infecção variados e dificuldade de remoção, tem sido um pesadelo para as corporações.

Nós, do Blog do Vicente, elencamos diversas providências que devem ser tomadas, para reduzir ou mesmo evitar que sua rede seja invadida por este tipo de infecção, que será cada vez mais comum daqui em diante:

– Atualizações de segurança do sistema operacional e aplicativos devem ser feitas regularmente e de maneira efetiva. Não adianta fazer só quando se instala o computador ou ser deixada a cargo do usuário. Deve ser feita de maneira automática e acompanhada de perto por um responsável atentamente. A Microsoft possui inclusive um produto gratuito chamado WSUS que funciona muito bem. Se você usa Firefox, tenha certeza que ele está sendo atualizado também. Não se esqueça de nenhuma máquina.

– Usuários não devem ser administradores de seus computadores. Como dizia o tio do Homem-Aranha: “Grandes poderes trazem grandes responsabilidades”. Se o usuário for administrador, pode comprometer a segurança de seu computador se não souber o que está fazendo (normalmente não sabe ou não está nem aí). Isso inclui destruir partes importantes do sistema e instalar componentes maliciosos no sistema operacional.

– O usuário não deve conhecer a senha de administrador local do computador. Pelos mesmos motivos do ítem anterior.

– Devem ser definidas senhas de administrador diferentes para cada computador da rede. Senhas comuns facilitam a proliferação de vírus. Uma dica é colocar uma palavra seguida ou precedida no nome do computador. NUNCA DEIXE A SENHA DE ADMINISTRADOR EM BRANCO! Apesar de ser uma proteção contra o Conficker, já que o Windows não permite logon do Administrador com senha em branco pela rede, isso permite que o próprio usuário logue como administrador no computador para instalar software pirata ou efetuar alterações não autorizada no computador.

– O acesso à internet não dever ser fornecido aos usuários de maneira indiscriminada. Além de abrir mais portas para conteúdos maliciosos, se um usuário está acessando a rede provavelmente não está trabalhando. Devem ser liberados apenas sites inofensivos como sites de notícia, bancos e sites de utilidade pública. Acessos a internet devem ser bem justificados para evitar que usuários desavisados comprometam a segurança da rede. Bloqueie também mensageiros instantâneos como o MSN.

–Invista em bons anti-vírus. Em corporações com mais de 50 computadores, não adianta usar a versão grátis do AVG ou Avast. Você precisará saber se o anti-vírus está atualizando, se não foi desabilidado pelo usuário (parece estúpido, mas tem alguns usuários que fazem este tipo de coisa!) e iniciar um scan em todos os computadores quando você quiser. Os melhores anti-vírus do mercado possuem também firewall e IDS que ajudam a farejar a rede por possíveis ameaças. NÃO USE TREND, É UM LIXO!

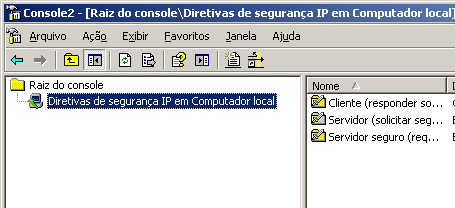

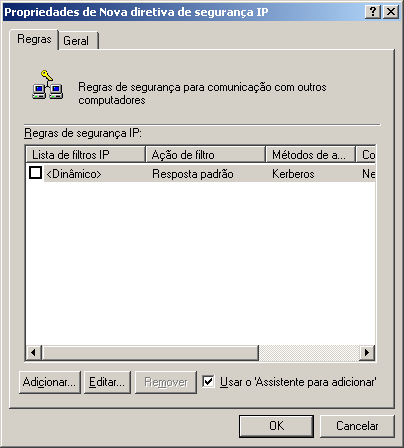

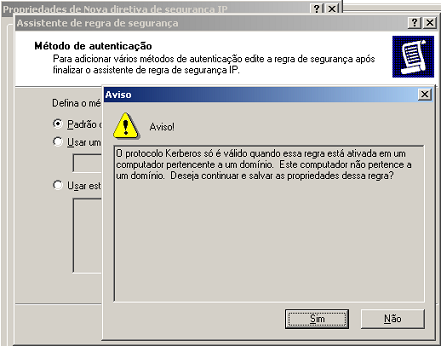

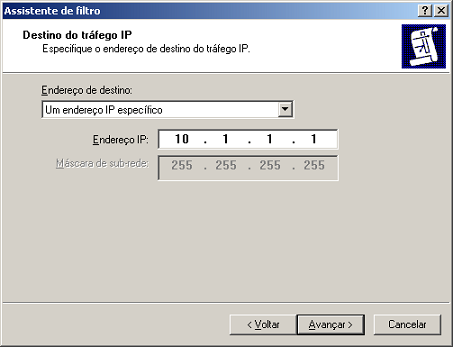

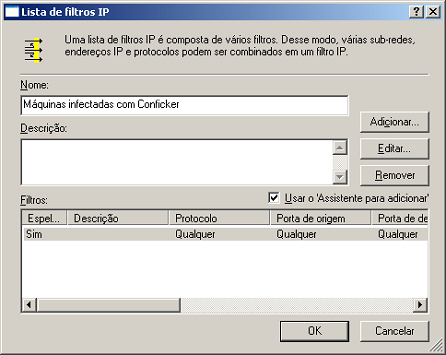

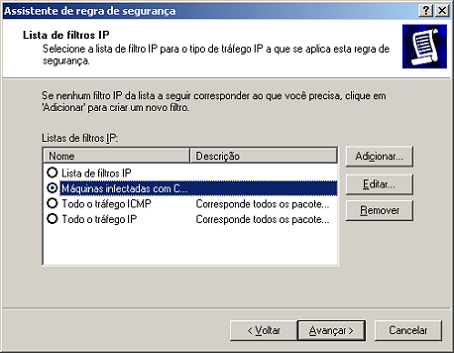

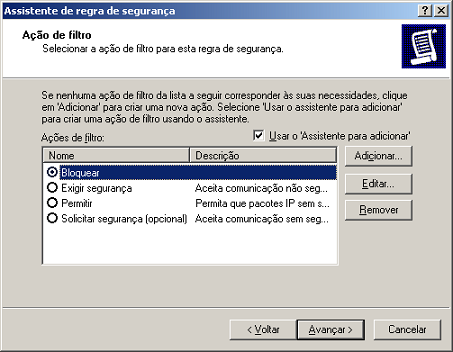

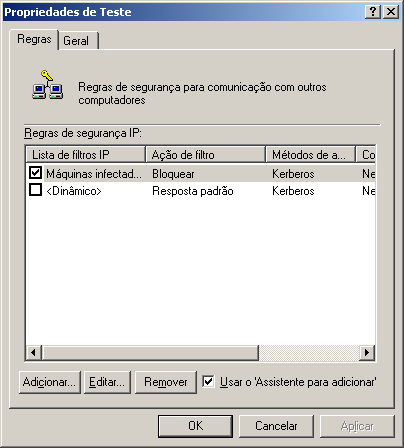

– Redes planas são uma ameaça a segurança de seu ambiente. Redes em que todos acessam todos, multiplicam enormemente a probabilidade de uma ameaça se espalhar muito rapidamente. Quanto maior a rede, maior o risco. O melhor é segregar a rede em pedaços muito pequenos. Se possível, cada desktop deve acessar somente os servidores da sua rede. Compartilhamento de arquivos e impressoras entre micros deve ser banido. Pode ser usado o firewall do anti-vírus para bloquear o acesso a partes não autorizadas da rede, mas se você conseguir bloquear fisicamente, por hardware, melhor. Para quem não dispõe de nenhuma das opções anteriores, pode utilizar uma configuração do próprio Windows para configurar estes bloqueios.

– Padronize seu hardware e software. Ter todos os sistemas operacionais desde Windows 95 até Windows 7, em todo o tipo de computador desde Pentium II até Core i7, só complica a administração e consequentemente a segurança do ambiente. Você vai gastar tempo para manter este ambiente diverso que poderia estar empregando para fazer algo a mais para a segurança do seu ambiente.

– Invista em pessoal. Uma equipe de infra-estrutura sobrecarregada e mal-treinada, não vai conseguir dar conta de proteger sua rede. Invista em treinamento, tenha uma equipe do tamanho adequado para a sua corporação e acompanhe de perto as ações de prevenção necessárias.

– Tenha um plano de contingência. De preferência testado ;-). Em caso de problemas, saiba quais são as áreas que precisarão ter os serviços reestabelecidos mais rapidamente e quais as ações que deverão ser tomadas para isso acontecer. A falta dele implica em demora ainda maior para a normalização do ambiente.

– Instale Linux no lugar de Windows. Se sua corporação não usa softwares que só rodam em Windows (quando roda tudo no navegador, por exemplo) esta é sim uma opção a ser considerada. Uma migração para Linux, desde que bem feita, pode reduzir muito as ameaças de segurança à sua empresa e de cabo pode economizar muito com licenças de software. Hoje é possível inclusive autenticar os usuários de computadores Linux em domínio Windows além de ser possível mapear unidades de rede facilmente. Porém você provavelmente precisará investir mais em treinamento de pessoal.

Lembre-se que redundância de proteção é melhor para a segurança do seu ambiente.

Tem alguma outra dica? Deixe seu comentário!

Mas voar em grandes aeronaves comerciais ainda é um dos meios de transporte mais seguros e as estatísticas sugerem que está ainda mais seguro nos últimos anos. Houveram 0,2 acidentes fatais para cada 1 milhão de decolagens nos Estados Unidos em 2008, comparadas a 1,4 acidentes fatais para cada 1 milhão de 1989, por exemplo, e a revisão das estatísticas de todos os anos deste invervalo mostra uma tendência de redução na quantidade de acidentes.

Mas voar em grandes aeronaves comerciais ainda é um dos meios de transporte mais seguros e as estatísticas sugerem que está ainda mais seguro nos últimos anos. Houveram 0,2 acidentes fatais para cada 1 milhão de decolagens nos Estados Unidos em 2008, comparadas a 1,4 acidentes fatais para cada 1 milhão de 1989, por exemplo, e a revisão das estatísticas de todos os anos deste invervalo mostra uma tendência de redução na quantidade de acidentes.

Para você conseguir quebrar as senhas vai precisar ter acesso aos arquivos SAM e SECURITY da máquina em questão. Lá estão guardados os usuários e a senhas. O software não é muito grande, já os dicionários começam com 360 MB e podem chegar a 8 GB. Os dicionários menores testam senhas que contenham apenas números e letras maiúsculas e minúsculas, já os maiores tem hashes com todos os caracteres digitáveis do teclado. Pode parecer muito baixar 8 GB para um dicionário mas acredite, se você precisar quebrar senhas com caracteres especiais usando algum software que use força bruta, vai demorar muito mais que o download…

Para você conseguir quebrar as senhas vai precisar ter acesso aos arquivos SAM e SECURITY da máquina em questão. Lá estão guardados os usuários e a senhas. O software não é muito grande, já os dicionários começam com 360 MB e podem chegar a 8 GB. Os dicionários menores testam senhas que contenham apenas números e letras maiúsculas e minúsculas, já os maiores tem hashes com todos os caracteres digitáveis do teclado. Pode parecer muito baixar 8 GB para um dicionário mas acredite, se você precisar quebrar senhas com caracteres especiais usando algum software que use força bruta, vai demorar muito mais que o download… Desde muito cedo as crianças tem fascínio pelo mundo virtual, devemos encorajá-las a aprender mas não devemos nos esquecer de monitorar quais são as suas atividades online. Pornografia, pedófilos e aproveitadores de plantão são facilmente encontrados e devemos minimizar estas ameaças.

Desde muito cedo as crianças tem fascínio pelo mundo virtual, devemos encorajá-las a aprender mas não devemos nos esquecer de monitorar quais são as suas atividades online. Pornografia, pedófilos e aproveitadores de plantão são facilmente encontrados e devemos minimizar estas ameaças.