A partir do Service Pack 2 o Windows XP incluiu um firewall. Foi uma evolucão já que antes disso era necessário utilizar ferramentas de terceiros.

No firewall do Windows é bacana você poder restringir os acessos à sua máquina e controlar os programas do seu computador que podem acessar a rede.

Mas ele tem uma deficiência. Você diz quem pode conectar no seu computador mas não tem como dizer quem não pode. Imagine que você tem uma rede grande (com mais de 1.000 computadores, por exemplo) e descobre que um computador de uma filial está com vírus. Enquanto ninguém for nesta máquina resolver o problema, ela pode ficar tentando infectar sua rede inteira. Apesar de você poder configurar o firewall do Windows utilizando políticas de grupo de um diretório Active Directory não terá como proteger os outros computadores das tentativas de infecção por este computador.

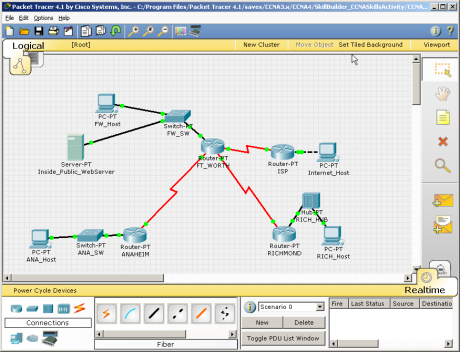

Um dia destes descobrimos um outro jeito bem bacana de isolar um computador como este. Desde o Windows 2000 há a possibilidade de bloquear endereços IPs, além de muitas outras coisas, utilizando o Gerenciamento de Diretivas de Segurança IP (IP Security Policy Management, no Windows em inglês).

Vamos imaginar que você tenha um computador cujo IP é 10.1.1.1 e o mesmo esteja infectado e você deseja protejer seu Windows para evitar problemas.

Vá em Iniciar, Executar e digite MMC.

Na janela que abrir, vá em Arquivo, Adicionar/Remover Snap-in.

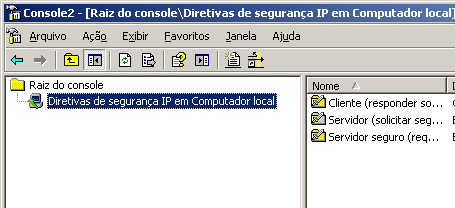

Na tela que abrir, escolha Adicionar e Gerenciamento de Diretivas de Segurança IP, escolha a opção Computador Local, clique em Concluir e clique em Fechar e OK.

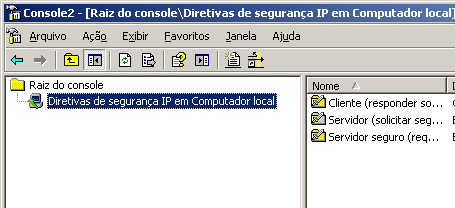

A tela que será aberta será parecida com esta:

Clique com o botão direito do mouse em Diretivas de seguraça IP em computador local e clique em Criar diretiva de segurança IP.

Será aberto um assistente, para criar a regra. Clique em Avançar para ir para a próxima tela.

Dê um nome para a diretiva, no nosso caso será Teste e clique em Avançar.

Na tela seguinte desmarque a opção Ativar a regra de resposta padrão e clique em Avançar.

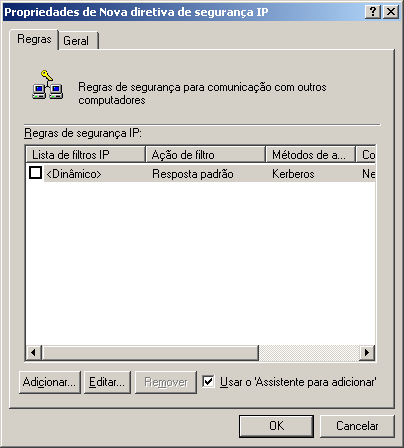

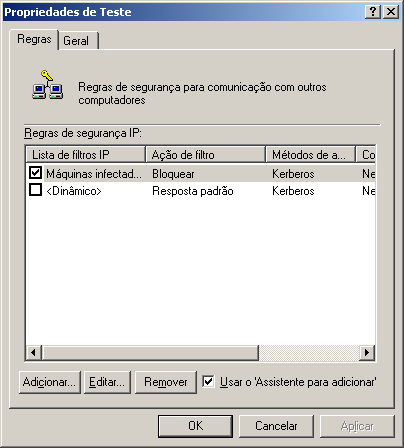

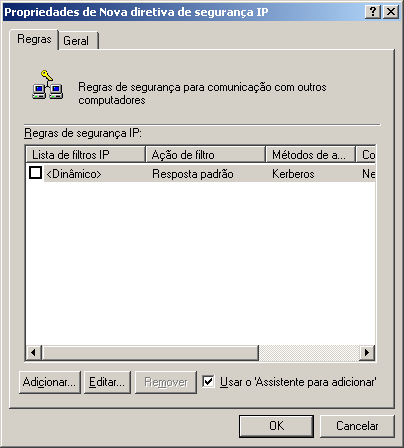

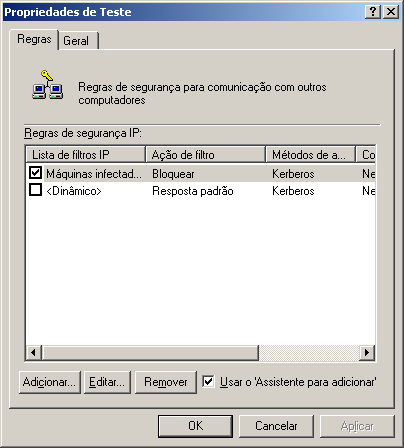

Deixe marcada a opção Editar propriedades e clique em Concluir. Será aberta um tela igual a esta:

Clique em Adicionar para criar uma nova regra e clique em Avançar na tela que for aberta.

Na tela seguinte deixe marcada a opção Esta regra não especifica um encapsulamento e clique em Avançar.

Deixe marcada a opção Rede Local (LAN) e clique em Avançar.

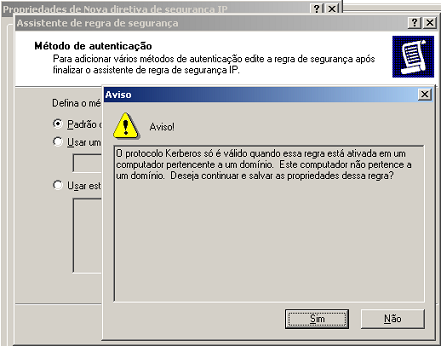

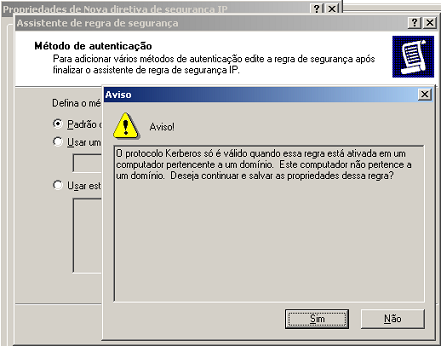

Na tela seguinte é solicitado um método de autenticação para a regra de segurança. Deixe marcada a primeira opção. Caso seu computador não faça parte de um domínio, você será avisado que o Kerberos está disponível só para computadores membros de um domínio Active Directory. Confirme e a tela seguinte será exibida:

Clique em Adicionar para criar a lista de IPs que será bloqueada.

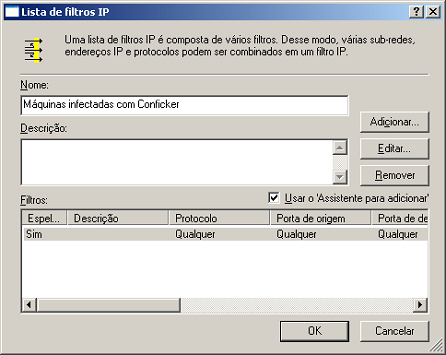

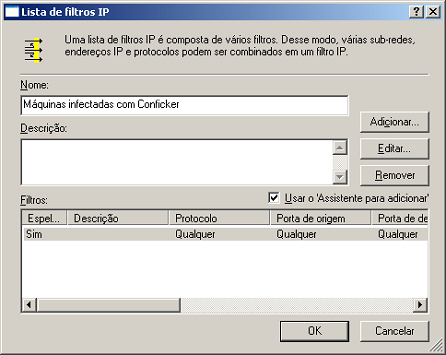

Será aberta uma outra tela, em que você poderá escolher o nome do filtro, no nosso caso, Máquinas infectadas com Conficker. Clique em Adicionar para adicionar a máquina.

Clique em Avançar. Na tela seguinte deixe selecionada a opção Meu endereço IP e clique em Avançar.

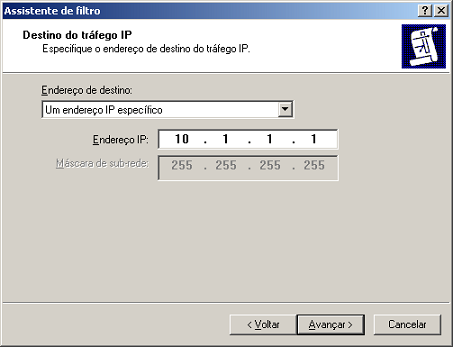

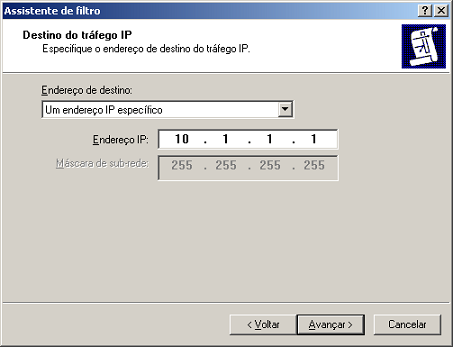

Na tela seguinte escolha a opção Um endereço IP específico e preencha com o IP da máquina infectada (10.1.1.1 no nosso exemplo) e clique em Avançar.

Na tela Tipo de Protocolo IP, deixe marcada a opção Qualquer e clique em Avançar e clique em Concluir.

Clique em OK da tela Lista de filtros IP:

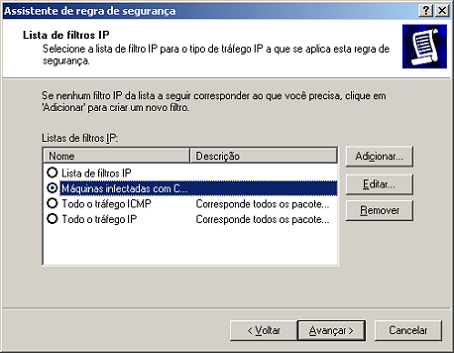

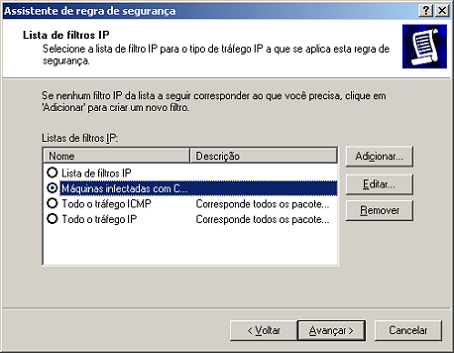

Na lista de filtros, selecione o filtro que você acabou de criar e clique em Avançar:

Na tela seguinte clique em Adicionar para criar uma ação para bloquear.

Clique em Avançar, dê um nome para a ação, no nosso caso será Bloquear e clique em Avançar.

Escolha a opção bloquear, clique em Avançar e clique em Concluir.

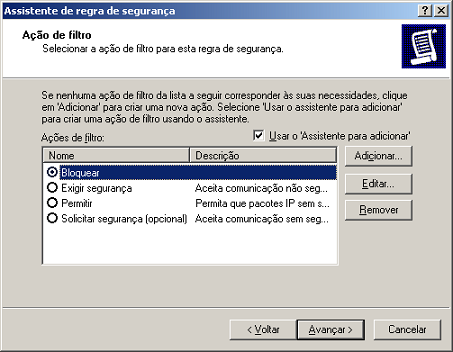

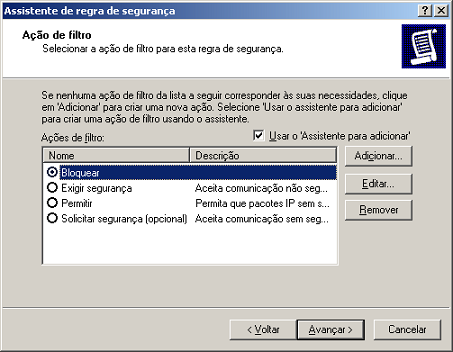

Na lista de ações de filtro escolha Bloquear e clique em Avançar:

Desmarque a opção Editar propriedades e clique em Concluir.

Clique em Fechar na tela inicial da criação da diretiva:

A regra está criada, agora precisamos ativá-la. Na inicial clique com o botão direito do mouse em Teste e escolha a opção Atribuir.

Pronto, o bloqueio está ativo. Para testar abra uma console (Iniciar, Executar, cmd) e digite ping 10.1.1.1

Você receberá o seguinte retorno:

C:Documents and SettingsVicente>ping 10.1.1.1

Disparando contra 10.1.1.1 com 32 bytes de dados:

Host de destino inacessível.

Host de destino inacessível.

Host de destino inacessível.

Host de destino inacessível.

Estatísticas do Ping para 10.1.1.1:

Pacotes: Enviados = 4, Recebidos = 0, Perdidos = 4 (100% de perda),

Note a diferença se eu pingar o endereço 10.1.1.2 que não está bloqueado:

C:Documents and SettingsVicente>ping 10.1.1.2

Disparando contra 10.1.1.2 com 32 bytes de dados:

Resposta de 10.1.1.2: bytes=32 tempo=1ms TTL=64

Resposta de 10.1.1.2: bytes=32 tempo=4ms TTL=64

Resposta de 10.1.1.2: bytes=32 tempo=1ms TTL=64

Resposta de 10.1.1.2: bytes=32 tempo=1ms TTL=64

Estatísticas do Ping para 10.1.1.2:

Pacotes: Enviados = 4, Recebidos = 4, Perdidos = 0 (0% de perda),

Aproximar um número redondo de vezes em milissegundos:

Mínimo = 1ms, Máximo = 4ms, Média = 1ms

Este bloqueio estará ativo somente no seu computador. Mas existe como fazer isso de maneira centralizada no seu Active Directory e distribuir esta política para todas as máquinas do seu domíno. Como já está ficando tarde, amanhã eu posto como fazer isso.

O Márcio Rocha achou esta dica aqui.